Table of Contents

Netzwerkkonfiguration

Einführung

Standardmäßig startet SliTaz bei der Systemeinleitung einen DHCP-Klienten (udhcpc) für die Ethernet-Schnittstelle. Wenn der Netzwerk-Adapter des Rechners als Ethernet-Schnittstelle erkannt wurde und mit einem Vermittlungsknoten („router“) verbunden ist, sollten Netzwerkverbindungen bereits möglich sein. Bei jeder Systemeinleitung fordert der DHCP-Klient erneut eine IP-Adresse vom DHCP-Server an. Letzterer ist in den Vermittlungsknoten integriert oder befindet sich auf einem anderen Rechner. Bei jeder Anforderung kann eine andere IP-Adresse zugewiesen werden. Wenn der Rechner immer dieselbe, statische IP-Adresse erhalten soll, kann diese direkt in die Konfigurationsdatei geschrieben werden oder über das Menü Systemwerkzeuge → Slitaz Panel und den Reiter Netzwerk eingegeben werden. Mit dem Kommando ifconfig können alle vorhandenen Netzwerk-Adapter angezeigt werden:

$ ifconfig -a

Mit dem Kommando route ohne Parameter kann die Routentabelle ausgegeben werden:

$ route

Die globale Netzwerk-Konfigurationsdatei heißt /etc/network.conf. Diese kann (wie oben beschrieben) vom Administrator grafisch bearbeitet werden oder direkt editiert werden.

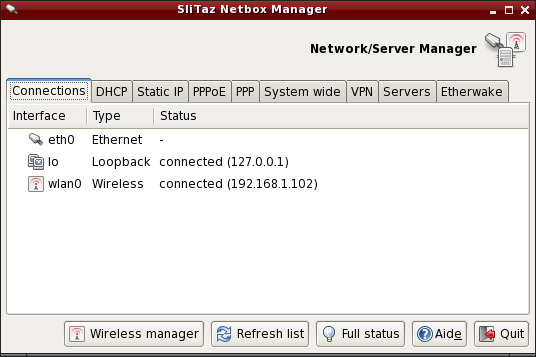

Netbox - Netzwerk konfigurieren (bis SliTaz 3.0)

Netbox ist eine kleine GTK+ -Anwendung zur Konfigurierung von Netzwerk-Adaptern mit DCHP oder einer festen (statischen) IP-Addresse. Die Reiter können verwendet werden um die Adapter zu aktivieren oder zu deaktivieren und automatisch die eingegebenen Werte in die Systemdateien zu übernehmen. Netbox hat einen Reiter, über den direkt die globalen Netzwerk-Konfigurationsdateien bearbeitet werden und Reiter zum Konfigurieren von PPP/PPPoE-Benutzernamen und -Kennwörtern. Desweiteren können Server für SSH, DHCP, PXE, DNS, usw. konfiguriert werden und es kann ein VPN („virtual private network“) mit den entsprechenden Werkzeugen eingerichtet werden.

Netbox kann über das Menü Systemwerkzeuge oder mit dem Kommando

$ subox netbox

gestartet werden.

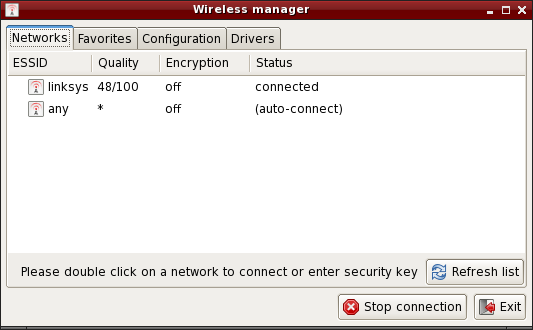

Wifi-box - Grafisches Konfigurieren des Drahtlosnetzwerks (SliTaz 4.0 and 5.0 „rolling“)

wifi-box wurde in wifibox umbenannt

SliTaz Panel → Netzwerk → Drahtlos-Netzwerk bietet dieselbe Funktionalität

Ab SliTaz-5.0 gibt es mit

# slitaz-config wifi-setup

eine Konfigurationsanwendung mit ncurses als Oberfläche.

Wifi-box ist eine kleine Anwendung zum Konfigurieren des Drahtlosnetzwerks (Wifi, WLAN, oder „Wireless“). Der Reiter Netzwerke zeigt eine Liste erreichbarer Funknetzwerke. Mit einem Doppelklick auf den Netzwerknamen wird eine Verbindung aufgebaut. Wenn das Netzwerk gesichert ist, wird der Schlüssel gesucht.

Mit dem Reiter Favoriten können bevorzugte Netzwerkverbindungen gespeichert werden. Mit einem Doppelklick auf den Namen einer gespeicherten Netzwerkverbindung wird eine Verbindung aufgebaut. Mit dem Reiter Konfiguration kann eine Netzwerkverbindung manuell konfiguriert werden, wobei auch erweiterte Einstellungen wie Modus oder Kanal eingegeben werden können. Mit dem Reiter Treiber kann der Netzwerk-Adapter konfiguriert werden; dazu gibt es drei Möglichkeiten:

- Der Netzwerk-Adapter wird vom Linux-Kern direkt durch einem Modul unterstützt.

- Der Netzwerk-Adapter benötigt einen Modul und nicht-freie Firmware, die automatisch mit tazhw installiert werden kann.

- Der Netzwerk-Adapter wird von Linux nicht unterstützt und es muss mit tazndis („Windows driver manager“) ein Windows-Treiber installiert werden.

Wifi-box kann mit dem Kommando

# wifi-box

gestartet werden.

/etc/hostname - Der Rechnername

In der Datei /etc/hostname wird der Rechnername festgelegt. Daraus wird bei der Systemeinleitung mit dem Kommando hostname der Rechnername gesetzt. Das Kommando hostname ohne Parameter zeigt den aktuellen Rechnernamen:

$ hostname

Der Rechnername kann geändert werden, indem z.B. mit dem Kommando echo oder mit einem Texteditor ein anderer Name in diese Datei geschrieben wird (das darf nur der Administrator). Im folgenden Beispiel wird mit dem Kommando echo der Rechnername 'kayam' eingetragen:

# echo "kayam" > /etc/hostname

/etc/network.conf

Die Datei /etc/network.conf enthält bei SliTaz die Netzwerk-Konfiguration. Die Syntax ist einfach und die Datei kann mit einem Texteditor (z.B. Nano) bearbeitet werden. Bei der Systemeinleitung greift die Kommandoprozedur /etc/init.d/network.sh auf /etc/network.conf zu, um die Netzwerk-Adapter zu konfigurieren.

Dynamische IP-Adresse - DHCP-Klient udhcpc

Der in Busybox enthaltene DHCP-Klient udhcpc verwendet bei der Systemeinleitung /usr/share/udhcpc/default.script um eine dynamische IP-Addresse zu erhalten. Die Optionen von udhcpc können mit

# udhcpc --help

angezeigt werden.

Um udhcpc für die Ethernet-Schnittstelle zu deaktivieren oder die Ethernet-Schnittstelle zu ändern (z.B. eth1), muss die Datei /etc/network.conf bearbeitet werden. Indem der Wert der Variablen DHCP auf “no” gesetzt wird, wird udhcpc deaktiviert:

# Dynamische IP-Adresse. # DHCP-Klienten aktivieren (yes) oder deaktivieren (no). DHCP="no"

Statische IP-Adresse - Eine bestimmte Adresse verwenden

Damit immer eine bestimmte IP-Adresse verwendet wird, muss der Wert der Variablen STATIC auf “yes” gesetzt werden:

# Statische IP-Adresse. # Statische IP-Adresse aktivieren (yes) oder deaktivieren (no). STATIC="yes"

Zusätzlich muss natürlich eine IP-Adresse, die Netzmaske, ein Standard-Netzkoppler („default gateway“) und ein DNS-Server angegeben werden. Beispiel:

# statische IP-Adresse und Netzmaske. IP="192.168.0.6" NETMASK="255.255.255.0" # Standard-Netzkoppler. GATEWAY="192.168.0.1" # DNS-Server. DNS_SERVER="192.168.0.1"

Statische Routen

Statische Routen können jederzeit mit dem Kommando route add hinzugefügt werden:

route add -net 192.168.20.0 netmask 255.255.255.0 gw 192.168.21.2

Statische Routen bleiben bis zur Systembeendigung wirksam. Wenn sie permanent wirksam sein sollen, können route-Kommandos in /etc/init.d/local.sh eingefügt werden.

PPPoE-Verbindung

Um eine PPPoE-Verbindung von SliTaz aus aufzubauen, werden zwei Dateien benötigt. Die erste Datei ist /etc/ppp/options, worin der Benutzername angegeben werden muss:

plugin rp-pppoe.so name <benutzername> noipdefault defaultroute mtu 1492 mru 1492 lock

Die zweite ist /etc/ppp/pap-secrets oder /etc/ppp/chap-secrets:

# client server secret IP addresses "<benutzername>" * "<kennwort>"

Die Konfigurationsdatei /etc/resolv.conf wird automatisch geladen. Jetzt kann eine Internetverbindung mit pppd hergestellt werden:

# pppd eth0

Damit pppd bei jeder Systemeinleitung gestartet wird, kann das Kommando in /etc/init.d/local.sh eingefügt werden.

PPPoE-Verbindung über ein ADSL-Modem - PPPoE mit rp-pppoe

In diesem Abschnitt wird beschrieben, wie eine Internet-Verbindung über ein Ethernet-ADSL-PPPoE-Modem im „bridge mode“ konfiguriert werden kann. Dazu gibt es in SliTaz das Paket rp-pppoe. Mit pppoe-setup kann die Verbindung schnell konfiguriert werden. Wenn DCHP verwendet wird, ist es noch einfacher, da auf Seite des Netzdienstanbieters für alles gesorgt wird. Wenn DHCP nicht verwendet werden soll, muss (vom Administrator) DHCP=“no” in der Konfigurationsdatei /etc/network.conf gesetzt werden. Mit den folgenden Kommandos wird rp-pppoe installiert und die Konfigurationsdatei /etc/network.conf bearbeitet:

$ su # tazpkg get-install rp-pppoe # nano /etc/network.conf

Konfigurieren mit pppoe-setup

Eine PPPoE-Verbindung kann mit dem Kommando pppoe-setup konfiguriert werden, wobei die folgenden Fragen beantwortet werden müssen:

# pppoe-setup

- Benutzernamen eingeben (der Benutzername, den Ihr Netzdienstanbieter Ihnen gegeben hat).

- Netzwerkschnittstelle, Standard ist eth0, oder wenn mehrere vorhanden sind: eth1, eth2, usw. Normalerweise genügt es, die Enter-Taste zu drücken.

- Wenn Sie eine permanente ASDL-Verbindung haben, geben Sie 'yes' ein, sonst 'no' (Standard).

- Den primären und sekundären DNS-Server des Netzdienstanbieter angeben (muss dort eventuell erfragt werden).

- Kennwort eingeben (das Kennwort, das Ihr Netzdienstanbieter Ihnen gegeben hat), zweimal

- Die Einstellungen des Zugangsschutzsystems, abhängig von der hardware, angeben. Wenn Sie einen Vermittlungsknoten („router“) haben, können Sie 1 oder 2 eingeben, im Zweifel 1.

Auf- und Abbauen der Verbindung

Mit dem Kommando pppoe-start kann dann die Verbindung aufgebaut werden. Kurz darauf wird der Verbindungsaufbau bestätigt. Wenn eine Meldung wie 'TIMED OUT' ausgegeben wird, ist die Verbindung falsch konfiguriert oder nicht funktionsfähig. Prüfen Sie die Verkabelung und wiederholen Sie die Installation von Anfang an. Verbindungsaufbau:

# pppoe-start

Mit dem Kommando

# pppoe-stop

kann die Verbindung wieder abgebaut werden.

Mit dem Kommando

# pppoe-status

kann der Verbindungszustand geprüft werden.

Treiber für eine Netzwerkschnittstelle installieren

Wenn Sie einen Treiber für einen Netzwerkadapter benötigen, wissen aber seinen Namen nicht, so können Sie mit dem Kommando lspci den Netzwerkadapter ermitteln und dann mit dem Kommando modprobe einen Modul laden. Im „Live“-Modus kann bei der Systemeinleitung die SliTaz-Option modprobe=modules angegeben werden, um automatisch Module des Linux-Kerns zu laden. Im folgenden Beispiel werden alle vorhandenen Treiber für Netzwerkadapter angezeigt, alle Ethernet-Netzwerkadapter aufgelistet und der Modul module_name geladen:

# modprobe -l | grep drivers/net # lspci | grep [Ee]th # modprobe -v module_name

Soll ein Modul bei jeder Systemeinleitung geladen werden, so genügt es, seinen Namen der Variablen LOAD_MODULES in der Datei /etc/rcS.conf hinzuzufügen.

Verwalten des Zugangsschutzsystems

Die iptables-Regeln befinden sich jetzt in der Datei /etc/slitaz/firewall.sh statt /etc/init.d/firewall.sh

Siehe: http://hg.slitaz.org/slitaz-tools/rev/769

SliTaz bietet ein sehr einfaches Zugangsschutzsystem auf Basis von Regeln: Die Sicherheitsregeln des Linux-Kerns werden bei der Systemeinleitung aktiviert, die „iptables“-Regeln sind standardmäßig deaktiviert. Durch Bearbeiten der Konfigurationsdatei /etc/firewall.conf können letztere aktiviert oder deaktiviert werden.

Die Standard-Kommandoprozedur des Zugangsschutzsystems beginnt mit den Einstellungen für den Linux-Kern, d.h. ICMP-Umleitungen, „source routing“, Protokollierung nicht aufgelöster Adressen und „spoof“-Filter. Dann werden die Regeln in der Funktion iptables_rules() aus der Konfigurationsdatei /etc/firewall.conf aktiviert.

Das Zugangsschutzsystem verwendet iptables, was aus den beiden Dateien /etc/firewall.conf und /etc/init.d/firewall besteht, die nicht angepasst werden müssen. Iptables hat viele Optionen. Weiterführende Informationen findet man bei http://www.netfilter.org/documentation/.

Starten, Beenden und Neustarten des Zugangsschutzsystems

Mit der Kommandoprozedur /etc/init.d/firewall kann das Zugangsschutzsystem gestartet, neu gestartet, oder angehalten sowie sein Zustand angezeigt werden. Die Option restart wird häufig benutzt, um neue Regeln nach Änderung der Konfigurationsdatei zu testen. Beispiel:

# /etc/init.d/firewall restart

Zugangsschutzsystem bei der Systemeinleitung aktivieren oder deaktivieren

Durch Setzen des Wertes der Variablen KERNEL_SECURITY auf 'yes' oder 'no' werden die Sicherheitsregeln des Linux-Kerns aktiviert oder deaktiviert:

# Sicherheitsregeln des Linux-Kerns aktivieren: KERNEL_SECURITY="yes"

Durch Setzen des Wertes der Variablen IPTABLES_RULES auf 'yes' oder 'no' werden die „iptables“-Regeln aktiviert oder deaktiviert:

# „iptables“-Regeln aktivieren: IPTABLES_RULES="yes"

Iptables-Regeln hinzufügen, ändern oder entfernen

Am Ende der Konfigurationsdatei /etc/firewall.conf befindet sich die Funktion iptables_rules(). Diese Funktion enthält alle iptables-Kommandos, die beim Starten des Zugangsschutzsystems ausgeführt werden sollen. Es empfiehlt sich, Regeln die gelöscht werden sollen, durch ein Kommentarzeichen # am Anfang der entsprechenden Zeile unwirksam zu machen. Es ist nicht ratsam, die Funktion vollständig leer zu lassen; wenn alle „iptables“-Regeln deaktiviert werden sollen, ist es besser den Wert der Variablen IPTABLES_RULES in der Konfigurationsdatei auf 'no' zu setzen.

Es folgt ein Beispiel für „iptables“-Regeln. Es werden nur Verbindungen von localhost und aus dem lokalen Netzwerk zugelassen sowie an den Ports 80, 22 und 21, die beziehungsweise vom HTTP-Webserver, dem SSH-Server und FTP benutzt werden. Alle anderen ein- und abgehenden Verbindungswünsche werden abgewiesen; die Einstellungen sind also ziemlich restriktiv.

# Netfilter/iptables-Regeln.

# Diese Funktion ist in /etc/init.d/firewall.sh enthalten

# um iptables-Regeln zu aktivieren.

#

iptables_rules()

{

# Alle Verbindungswünsche ablehnen.

iptables -P INPUT DROP

iptables -P OUTPUT DROP

# Alle Verbindungswünsche von und nach localhost (127.0.0.1) akzeptieren.

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

# Alle Verbindungswünsche von und nach dem lokalen Netzwerk akzeptieren

iptables -A INPUT -s 192.168.0.0/24 -j ACCEPT

iptables -A OUTPUT -d 192.168.0.0/24 -j ACCEPT

# Alle Verbindungswünsche auf Port 80 akzeptieren

iptables -A INPUT -i $INTERFACE -p tcp --sport 80 -j ACCEPT

iptables -A OUTPUT -o $INTERFACE -p tcp --dport 80 -j ACCEPT

# Alle Verbindungswünsche auf Port 22 akzeptieren

iptables -A INPUT -i $INTERFACE -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -o $INTERFACE -tcp --sport 22 -j ACCEPT

# Alle Verbindungswünsche auf Port 22 akzeptieren

iptables -A INPUT -i $INTERFACE -p tcp --dport 21 -j ACCEPT

iptables -A OUTPUT -i $INTERFACE -p tcp --sport 21 -j ACCEPT

}