Table of Contents

Настройка сети

О сети

По умолчанию SliTaz запускает клиент DHCP (udhcpc) на интерфейсе eth0 во время загрузки. Если ваша сетевая карта была определена как eth0 и вы используете маршрутизатор, подключение должно работать сразу. DHCP настраивается динамически во время каждой загрузки: клиент запрашивает IP-адрес у DHCP-сервера, функции которого и выполняет ваш маршрутизатор. Но если вам нужен статический IP, вы можете напрямую редактировать файлы конфигурации или использовать для настройки окно netbox, которое можно вызвать через меню (Система → Настройка сети). В терминале или консоли вы можете получить список всех доступных сетевых интерфейсов с помощью команды ifconfig и следующей за ней опцией -а:

$ ifconfig -a

Для просмотра таблицы маршрутизации (Kernel's IP routing table), вы можете использовать команду route без каких-либо аргументов:

$ route

Основной файл конфигурации сети — /etc/network.conf. Он может быть сконфигурирован через графическое окно netbox или непосредственно отредактирован администратором.

Настройка сети через окно Netbox

Netbox — это небольшое приложение GTK+ для настройки сетевого интерфейса с использованием адреса, полученного по DHCP или статического IP-адреса. Через окно Netbox вы можете запускать/останавливать соединения и легко и просто изменять значения в системных файлах. Netbox предоставляет широкие возможности для удобного редактирования соответствующих конфигурационыых файлов. Например можно быстро и удобно настроить ppp/pppoe-соединение, такие серверы, как SSH, DHCP, PXE, DNS, и т.д. также могут быть настроены, и там же можно создать свою собственную виртуальную частную сеть (VPN).

Вы можете открыть окно netbox из меню (Система → Настройка сети), либо консольной командой:

$ subox netbox

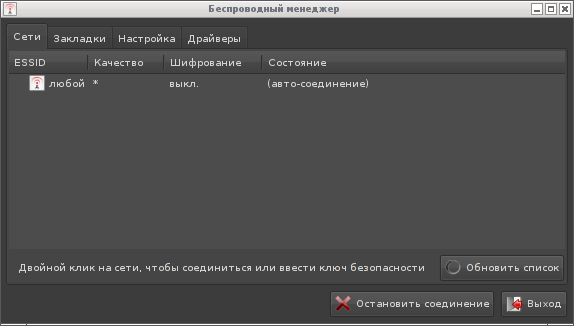

Настройка беспроводных соединений через окно Wifibox

Wifibox — это маленький интерфейс для настройки беспроводных сетевых подключений (Wifi, WLAN, или Wireless). Вкладка «Сети» отображает список доступных сетей, для подключения просто дважды щелкните по названию сети. Если сеть защищена, вам предложат ввести ключ.

На вкладке «Закладки» вы сможете указать предпочитаемые сети. Как только вы добавили сюда сеть — просто дважды щелкните по ее имени для подключения. Вкладка «Настройка» позволяет настроить подключение вручную, используя дополнительные настройки, например, режим канала. На вкладке «Драйверы» можно настроить сетевую карту, тут возникают 3 варианта:

- Карта поддерживается непосредственно ядром через включеный модуль.

- Карте нужно особое программное обеспечение, не распространяемое свободно, которое может быть автоматически установлено через утилиту tazhw.

- Карта не поддерживает Linux и ей нужен Windows-драйвер, который должен быть установлен через менеджер Windows-драйверов tazndis.

Файл конфигурации /etc/hostname

В файле /etc/hostname содержится имя машины. Имя считывается при загрузке системы с помощью команды hostname. Если ввести эту команду в консоли без аргументов, то сетевое имя и будет выведено:

$ hostname

Изменить имя можно используя команду echo или с помощью любого текстового редактора доступного в SliTaz (для этого вы должны быть суперпользователем). Пример использования echo для изменения имени машины на «kayam»

# echo "kayam" > /etc/hostname

Файл конфигурации /etc/network.conf

/etc/network.conf является основным файлом конфигурации сети. Он имеет простой синтаксис и вы можете редактировать его содержание с помощью текстового редактора, например Nano. Во время загрузки скрипт /etc/init.d/network.sh получает все необходимые для настройки сети данные именно из этого файла.

Получение динамического IP с помощью DHCP-клиента udhcpc

Udhcpc — DHCP-клиент, который поставляется с Busybox. Для получения динамического IP-адреса при загрузке, используется скрипт /usr/share/udhcpc/default.script. Udhcpc использует различные параметры, которые можно просмотреть с помощью опции --help:

# udhcpc --help

Чтобы отключить udhcpc на интерфейсе eth0 или изменить интерфейс (на eth1, например), вам нужно отредактировать файл /etc/network.conf и подставить «no» в значение параметра DHCP=. Выглядеть должно вот так:

# Dynamic IP address. # Enable/disable DHCP client at boot time. DHCP="no"

Использование статического IP-адреса

Вы можете установить фиксированное значение IP-адреса, подставив значение «yes» переменной STATIC=. Пример:

# Static IP address. # Enable/disable static IP at boot time. STATIC="yes"

Чтобы получить рабочую конфигурацию, вы должны указать адрес IP, маску подсети, шлюз по умолчанию (gateway) и DNS-сервер. Пример:

# Set IP address, and netmask for a static IP. IP="192.168.0.6" NETMASK="255.255.255.0" # Set route gateway for a static IP. GATEWAY="192.168.0.1" # Set DNS server. for a static IP. DNS_SERVER="192.168.0.1"

PPPoE-соединение в режиме ядра

Для PPPoE-соединения в режиме ядра нужны 2 файла. Первый — /etc/ppp/options куда вы должны ввести свой логин:

plugin rp-pppoe.so name <your provider connection ID> noipdefault defaultroute mtu 1492 mru 1492 lock

Потом нужно отредактировать /etc/ppp/pap-secrets или /etc/ppp/chap-secrets (зависит от типа аутентификации):

# client server secret IP addresses "your_login" * "your_password"

Конфигурационный файл /etc/resolv.conf будет загружен автоматически. Теперь вы можете подключиться к интернету с pppd:

# pppd eth0

На установленной системе вы можете автоматически запускать pppd-соединение при загрузке используя файл /etc/init.d/local.sh

Установка драйвера сетевой карты

В случае, если вам нужен драйвер для сетевой карты, но вы не знаете его название, вы можете воспользоваться командой lspci, чтобы найти сетевую карту, а затем modprobe для загрузки модуля. В режиме Live можно использовать опцию загрузки SliTaz «modprobe=modules» для автоматической загрузки модулей ядра.

# modprobe -l | grep drivers/net # lspci | grep [Ee]th # modprobe -v module_name

На установленной системе вам просто нужно добавить module_name в переменную LOAD_MODULES в файле /etc/rcS.conf для загрузке вашего модуля при каждом старте системы.

Использование Dial-Up модема — соединение PPPoE с RP-PPPoE

Чтобы легко использовать протокол ASDL через PPPoE, SliTaz предоставляет пакет утилит rp-pppoe. Использование pppoe-setup позволит быстро настроить сеть. Если вы используете DCHP — еще проще, так как сервер у провайдера позаботится обо всем. Если вы не имеете DHCP, необходимо сначала отключить его использование через DHCP = “no”, в конфигурационном файле /etc/network.conf. Следует отметить, что изменять конфигурационные файлы и системные журналы вы можете только с правами администратора. Вот так выглядит установка rp-pppoe и редактирование файла /etc/network.conf с помощью редактора nano:

$ su # tazpkg get-install rp-pppoe # nano /etc/network.conf

Настройка соединения через pppoe-setup

Чтобы начать настроить соединение, в терминале Linux от имени суперпользователя введите команду pppoe-setup и ответте на вопросы, которые программа задаст вам:

# pppoe-setup

- Введите имя пользователя (обратите внимание, что это должно быть то имя пользователя, которое выдал вам ваш провайдер)

- Укажите интерфейс. Если у вас одна сетевая карта — то это будет eth0. Иначе вам придется выбирать из eth0, eth1, eth2 и т.д. Обычно достаточно просто нажать enter

- Если у вас используется постоянное ADSL-подключение — укажите «yes», в противном случае — «no». Если сомневаетесь — «no»

- Укажите основной и альтернативный DNS-серверы.

- Введите свой пароль для выхода в интернет, а затем повторите его.

- Выберите настройки брандмауэра в зависимости от вашего оборудования. Если у вас есть маршрутизатор, вы можете ввести 1 или 2. Если вы сомневаетесь введите 1.

Запуск и остановка соединения

В командной строке введите pppoe-start (от имени суперпользователя). Через несколько секунд система сообщит вам, что подключение установлено. Если выведено сообщение, что время истекло, у вас может быть неправильно настроено соединение или возникает аппаратная ошибка. Проверьте монтаж и повторите установку с самого начала. Для начала соединения:

# pppoe-start

Для остановки:

# pppoe-stop

Настройка брандмауэра используя iptables

SliTaz предоставляет очень простой брандмауэр, правила безопасности ядра запускаются в момент загрузки и правила Iptables по умолчанию отключены. Вы можете включить/отключить запуск фаерволла, используя файл /etc/firewall.conf.

Сценарий брандмауэра по умолчанию начинается со своих собственных опций: ICMP перенаправление, маршрутизация от источника, журналы для неразрешенных адресов и spoof-фильтры. Затем скрипт запускает правила, определенные в функции iptables_rules () конфигурационного файла: /etc/firewall.conf.

Межсетевой экран использует Iptables, и состоит из двух файлов: /etc/firewall.conf и /etc/init.d/firewall, изменять их нежелательно. Примечание: Iptables имеет множество опций. Для получения дополнительной информации см. официальную документацию, доступную на сайте: netfilter.org.

Запуск, остановка и перезапуск фаерволла

Скрипт /etc/init.d/firewall позволяет запускать/перезапускать/останавливать фаерволл, а так же просмотреть его статус. Опция «restart» обычно используется для применения новых правил после редактирования конфигурационных файлов.

# /etc/init.d/firewall restart

Разрешить/запретить запуск фаерволла при загрузке

Чтобы разрешить или запретить запуск фаерволла, нужно указать «yes» или «no» в переменной KERNEL_SECURITY в файле /etc/firewall.conf

# Enable/disable kernel security at boot time. KERNEL_SECURITY="yes"

Чтобы активировать/деактивировать правила iptables, нужно изменить значение переменной IPTABLES_RULES:

# Enable/disable iptables rules. IPTABLES_RULES="yes"

Добавить, изменить или удалить правила iptables

В нижней части конфигурационного файла /etc/firewall.conf, вы найдете функцию с именем: iptables_rules (). Эта функция содержит все команды запуска Iptables, использующиеся при запуске брандмауэра. Чтобы удалить правило — просто закомментируйте соответствующую строку (поставьте перед ней знак #). Не целесообразно оставлять функцию совершенно пустой, если вы хотите отключить правила Iptables — просто присвойте значение «no» переменной IPTABLES_RULES = в файле конфигурации.

Вот пример использования правила Iptables. Оно разрешает соединения на локальном компьютере и в локальной сети, порты 80, 22 и 21 используются HTTP, SSH и FTP соответственно. Все остальные входящие и исходящие соединения блокируются, так что это правило носит ограничительный характер.

# Netfilter/iptables rules.

# This shell function is included in /etc/init.d/firewall.sh

# to start iptables rules.

#

iptables_rules()

{

# Drop all connections.

iptables -P INPUT DROP

iptables -P OUTPUT DROP

# Accept all on localhost (127.0.0.1).

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

# Accept all on the local network (192.168.0.0/24).

iptables -A INPUT -s 192.168.0.0/24 -j ACCEPT

iptables -A OUTPUT -d 192.168.0.0/24 -j ACCEPT

# Accept port 80 for the HTTP server.

iptables -A INPUT -i $INTERFACE -p tcp --sport 80 -j ACCEPT

iptables -A OUTPUT -o $INTERFACE -p tcp --dport 80 -j ACCEPT

# Accept port 22 for SSH.

iptables -A INPUT -i $INTERFACE -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -o $INTERFACE -tcp --sport 22 -j ACCEPT

# Accept port 21 for active FTP connections.

iptables -A INPUT -i $INTERFACE -p tcp --dport 21 -j ACCEPT

iptables -A OUTPUT -i $INTERFACE -p tcp --sport 21 -j ACCEPT

}

Статью перевел Onion